Meilleur antivirus gratuit Windows 11 : comparatif et recommandations

À l'heure où les cybermenaces ne cessent de croître, protéger son ordinateur est devenu une priorité pour tous…

Hacker : est-ce illégal ? Connaître les limites de la loi

En France, un informaticien qui pénètre un système sans autorisation encourt jusqu'à deux ans de prison, même sans…

Utiliser un annuaire inversé pour identifier un numéro de téléphone

Avec le progrès de la technologie, il est désormais possible d’identifier facilement le propriétaire d’un numéro de téléphone.…

Retrouver mot de passe adresse mail : les solutions efficaces à connaître!

Les principales plateformes de messagerie imposent des procédures de récupération strictes, mais un simple oubli peut parfois bloquer…

Vérifier l’authenticité d’une adresse mail: les astuces

Internet regorge d'arnaques de tout genre, et une adresse email peut en être la porte d'entrée. Il est…

Bloquer les appels 0162 : comment faire pour stopper les appels indésirables ?

La prolifération des numéros débutant par 0162 n’a rien d’un hasard statistique. C’est le symptôme d’un démarchage téléphonique…

Gestionnaire mot de passe : quel chiffrement privilégier pour l’Anssi ?

Avec l'augmentation des cyberattaques, la protection des données personnelles devient fondamentale. Les gestionnaires de mots de passe sont…

Protection contre les ransomwares : SharePoint, le rempart ultime ?

37 %. C'est le bond enregistré l'an dernier dans le nombre d'attaques par ransomware, d'après l'ANSSI. Derrière ce…

Sécurité WireGuard : les risques à connaître et conseils pour protéger votre réseau

Un chiffre sec : 4 000 lignes de code pour WireGuard, quand OpenVPN en aligne plus de 70…

Comment trouver un bon détective privé à Paris ?

Que ce soit pour la recherche de personnes disparues, la filature ou pour un soutien en action judiciaire,…

Principes de sécurité : découvrez les 4 essentiels à protéger vos données !

Un code à 6 chiffres. Un disque dur débranché. Un badge oublié sur un bureau. Parfois, tout un…

Nettoyer efficacement un PC des virus : astuces essentielles pour une performance optimale

Même un ordinateur équipé d’un antivirus à jour peut héberger des programmes malveillants capables de ralentir sensiblement ses…

Donnée sensible : le numéro de sécurité sociale en France

1,2,3,4,5,6,7,8,9,10,11,12,13. Cette suite de chiffres n'est pas un code anodin, ni une devinette pour amateur de casse-tête administratif.…

Comment améliorer la cybersécurité de votre entreprise grâce aux tests d’intrusion

Face à l'intensification des cyberattaques et à l'évolution constante des menaces numériques, les entreprises de toutes tailles doivent…

Pare-feu : quels éléments le constituent et leur rôle dans la sécurité en ligne ?

Des règles définies à l'avance trient chaque paquet de données qui tente d'entrer ou de sortir du réseau.…

Le logiciel de sécurité informatique idéal selon vos besoins

Oubliez les promesses creuses : la sécurité informatique ne se résume plus à installer un antivirus et croiser…

Les erreurs fréquentes qui mettent en péril la sécurité informatique des entreprises

Un mot de passe non renouvelé depuis deux ans figure encore parmi les accès principaux d’une société de…

Plan de faille : définition, origine et caractéristiques à connaître

Un alignement de séismes le long d’une même ligne n’indique pas toujours la présence d’une faille active. Certaines…

Traceur : comment détecter sa présence ? Analyse et conseils

En France, l’usage illégal de traceurs GPS est passible de sanctions pénales, mais leur prolifération reste en hausse.…

Conformité RGPD : les clés pour les entreprises

Depuis mai 2018, toute organisation traitant des données personnelles de citoyens européens s’expose à des sanctions pouvant atteindre…

Sécurité informatique: Clé USB branchée en permanence, risques et précautions à prendre

Un périphérique de stockage laissé branché en continu sur un ordinateur multiplie les points d’attaque pour les logiciels…

SMS : Pourquoi recevez-vous des messages de numéros aléatoires ?

Un SMS tombe. L’expéditeur ? Un numéro long, inconnu, qui ne ressemble à rien. Vous n’avez rien demandé,…

Traceur : quel modèle de police utiliser pour une excellente lisibilité ?

Arial, plébiscitée dans les années 90, n’a jamais été conçue pour une lisibilité optimale sur écran. Certaines polices…

Ikev2 vs OpenVPN : différences, avantages et inconvénients à connaître

Les fournisseurs de VPN imposent parfois par défaut IKEv2 sur certains appareils, tandis qu’OpenVPN reste l’option manuelle privilégiée…

Meilleur anti-malware : comparatif et avis d’experts pour protéger votre système contre les menaces

Les menaces numériques deviennent de plus en plus sophistiquées, mettant en péril la sécurité des données personnelles et…

Désactiver l’authentification à deux facteurs : méthode simplifiée et rapide

Un simple clic et voilà, la citadelle digitale s’ouvre toute grande. Qui aurait parié que cette fameuse double…

Types de sauvegarde : découvrez les 4 méthodes fiables pour protéger vos données

Une erreur matérielle imprévue suffit à effacer des années d’informations. Les pannes logicielles ne préviennent jamais avant d’altérer…

Sécurité des paiements en ligne : est-elle assurée ?

Depuis janvier, une entreprise européenne sur cinq fait état de tentatives d’intrusions visant ses systèmes de paiement. Les…

Sécuriser votre Wi-Fi : Comment mettre un mot de passe pour une cyberprotection efficace ?

Un signal Wi-Fi qui s’échappe à travers les murs, happé par un voisin trop curieux : voilà l’intrusion…

Cybersécurité : menace réelle ou exagérée ?

Un smartphone qui vibre, une notification qui clignote : “Votre compte a été compromis.” Un frisson, une bouffée…

Cybersécurité : les points cruciaux à connaître pour une protection optimale

Les cyberattaques se multiplient et deviennent de plus en plus sophistiquées, touchant aussi bien les petites entreprises que…

Cybersécurité : types, importance et solutions pour la protection en ligne

Les cyberattaques se multiplient, ciblant aussi bien les multinationales que les particuliers. Chaque jour, des données sensibles sont…

Exercices cybersécurité : pourquoi et comment les pratiquer ?

Les cyberattaques se multiplient et deviennent de plus en plus sophistiquées, mettant en péril la sécurité des entreprises…

Restez connecté avec votre espace Securitas

La sécurité est un sujet important pour les entreprises de tout type et taille. Pour garantir la sécurité…

Le cybercollège et la sécurité des données : enjeux et solutions

Avec l'essor du cybercollège, où les cours se déroulent principalement en ligne, la sécurité des données devient une…

3D Secure : Maîtriser la procédure de sécurisation de paiement en ligne

Les achats en ligne font désormais partie de notre quotidien, mais la sécurité reste une préoccupation majeure. Pour…

Formations en cybersécurité : un levier stratégique pour protéger les systèmes d’information

Face à des cybermenaces toujours plus sophistiquées, les entreprises doivent renforcer leurs défenses pour protéger leurs systèmes d’information.…

Maintenance et sécurité : les bonnes pratiques pour votre machine de marquage laser

Indispensables dans de nombreux secteurs industriels pour leur précision et leur efficacité, les machines de marquage laser exigent…

Les fonctionnalités essentielles à rechercher dans un antivirus pour Android

Le système Android est l’un des systèmes les plus utilisés de par le monde dans les téléphones et…

Oze collège et la sécurité des données : ce que vous devez savoir

Oze collège, la plateforme numérique dédiée à l'éducation en France, s'impose comme un outil incontournable pour les élèves…

Comment choisir le système de sécurité le plus adéquat

Les effractions et cambriolages ont pris de l’ampleur ces dernières années. Pour protéger votre maison contre ce fléau,…

Guide pratique pour trouver un Convertisseur YouTube MP3 fiable et sécurisé

Souhaitez-vous extraire la musique d’une vidéo YouTube ? Dans ce cas, vous aurez besoin d’un logiciel convertisseur mp3 YouTube performant.…

Faites-vous accompagner pour sensibiliser votre personnel à la cybersécurité

Aujourd'hui, les entreprises font face à de plus en plus de menaces en matière de cybersécurité. Les cyberattaques…

Huawei offre plus de 120.000€ aux chercheurs qui découvrent de sérieuses failles de sécurité dans leur appareil.

De nombreuses entreprises ont des programmes de récompense actifs pour encourager les chercheurs en sécurité à signaler les…

La sécurité des lecteurs d’empreintes digitales est remise en question par les enquêteurs

Jusqu'à présent, nous pensions que la reconnaissance d'empreintes digitales était un système très sûr, mais les chercheurs ont…

Tout smartphone avec une version antérieure à Android Pie peut être géolocalisé grâce à une nouvelle vulnérabilité

Un rapport de recherche de Nightwatch Cybersecurity a révélé la découverte d'une nouvelle vulnérabilité Android. Ce bogue permet…

Une centaine de lampes à lave protègent certains des sites Web les plus importants contre les attaques d’Internet

CloudFlare est une société de sécurité qui protège plus de 8 millions de sites Web dans le monde…

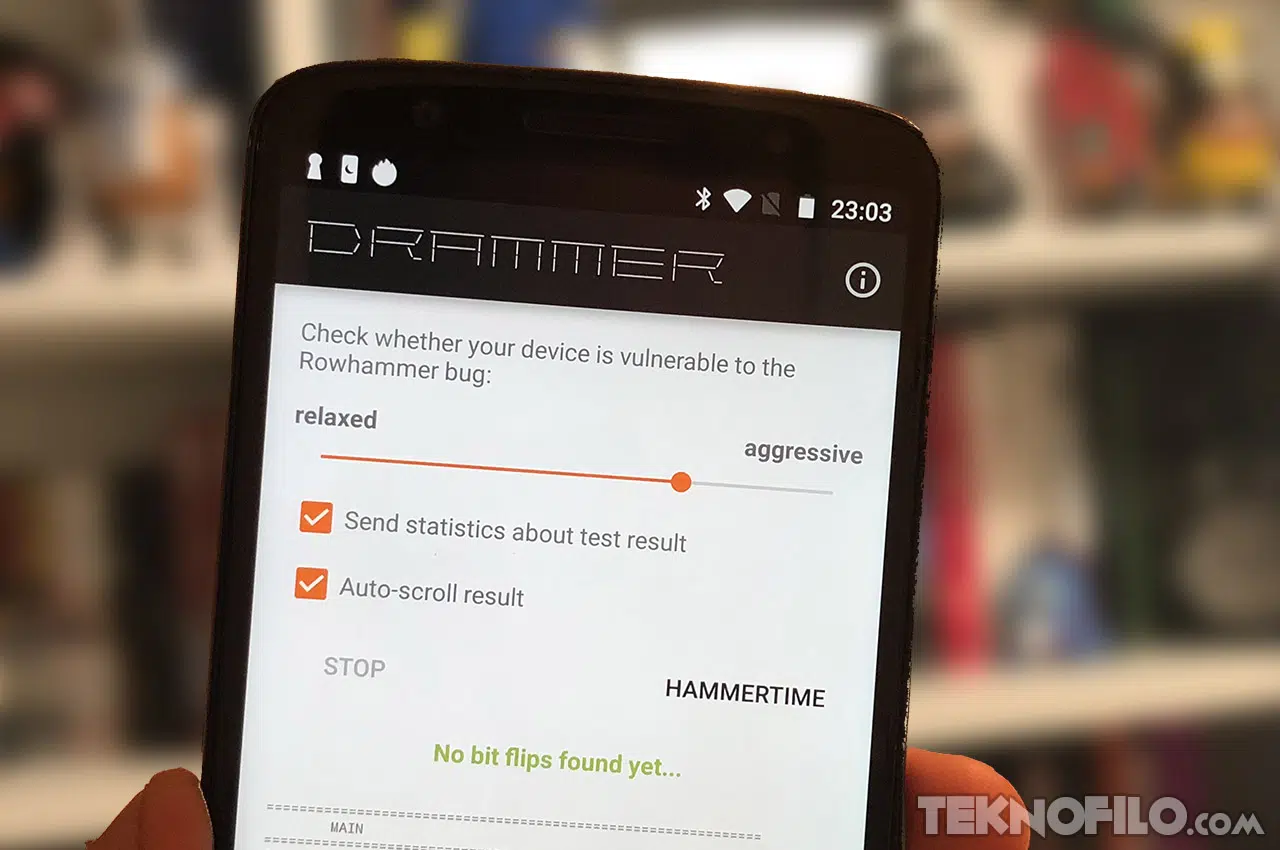

Une nouvelle vulnérabilité appelée RAMpage menace n’importe quel smartphone au cours des six dernières années

Une équipe internationale de huit universitaires a publié un article expliquant comment ils ont réussi à exploiter une…

Twitter recommande à tous les utilisateurs de changer leur mot de passe pour une faille de sécurité

Twitter a dévoilé une erreur dans son système de sécurité qui permettait de stocker les mots de passe…

Un bug Alexa a permis à un développeur d’écouter tout ce qui se disait dans la salle Amazon Echo.

Les utilisateurs s'inquiètent du fait que les haut-parleurs intelligents ont une fonction d'écoute permanente. C'est cette fonctionnalité qui…