Face à l’intensification des cyberattaques et à l’évolution constante des menaces numériques, les entreprises de toutes tailles doivent adopter une approche proactive pour protéger leurs systèmes d’information. Les tests d’intrusion, également appelés pentests, représentent un outil indispensable pour identifier et corriger les failles de sécurité avant qu’elles ne soient exploitées par des acteurs malveillants. Ces simulations d’attaques contrôlées permettent de mesurer la robustesse des protections en place et d’anticiper les risques potentiels de compromission.

Les fondamentaux des tests d’intrusion pour protéger votre infrastructure

Un test d’intrusion constitue une simulation d’attaque informatique réalisée par des experts en cybersécurité dans un cadre contrôlé et légal. Contrairement aux véritables cyberattaques, le pentest vise à identifier les vulnérabilités d’un système d’information pour permettre à l’entreprise de les corriger avant qu’elles ne deviennent des portes d’entrée pour des personnes malintentionnées. Cette démarche s’inscrit dans une logique de sécurité offensive qui consiste à penser comme un attaquant pour mieux se défendre. Pour découvrir des services spécialisés dans ce domaine, vous pouvez consulter www.intuity.fr qui propose des solutions adaptées aux besoins des organisations.

Les objectifs principaux d’un pentest sont multiples et complémentaires. Il s’agit d’abord d’identifier les failles de sécurité présentes dans l’infrastructure réseau, les applications web ou les systèmes d’information de l’entreprise. Ensuite, le test permet d’évaluer la robustesse des protections déjà mises en place, qu’il s’agisse de pare-feu, de systèmes de détection d’intrusion ou de politiques de gestion des accès. Un autre aspect fondamental concerne la mesure de l’impact potentiel qu’aurait une compromission réelle du système. Enfin, le pentest débouche sur des recommandations concrètes et des mesures correctives adaptées au contexte spécifique de l’organisation.

Les statistiques récentes démontrent l’urgence d’adopter ces pratiques. Selon un rapport d’IBM, environ soixante pour cent des cyberattaques exploitent des données d’identification volées ou des vulnérabilités logicielles connues. Plus alarmant encore, quatre-vingts pour cent des attaques proviennent de l’exploitation de vulnérabilités déjà répertoriées, ce qui signifie que de nombreuses entreprises négligent de corriger des failles pourtant documentées. Par ailleurs, les auditeurs parviennent à compromettre le système d’information depuis l’intérieur dans quatre-vingt-dix-huit pour cent des cas lors des tests d’intrusion, révélant la faiblesse des défenses internes de nombreuses organisations.

Qu’est-ce qu’un test d’intrusion et comment fonctionne-t-il

Un test d’intrusion se déroule généralement en plusieurs phases méthodiques qui reproduisent le cycle de vie d’une attaque réelle. La première étape, appelée planification, consiste à définir précisément le périmètre du test, les objectifs à atteindre et les règles d’engagement avec le client. Cette phase contractuelle est essentielle pour éviter toute ambiguïté et garantir que les tests se déroulent dans un cadre légal strict.

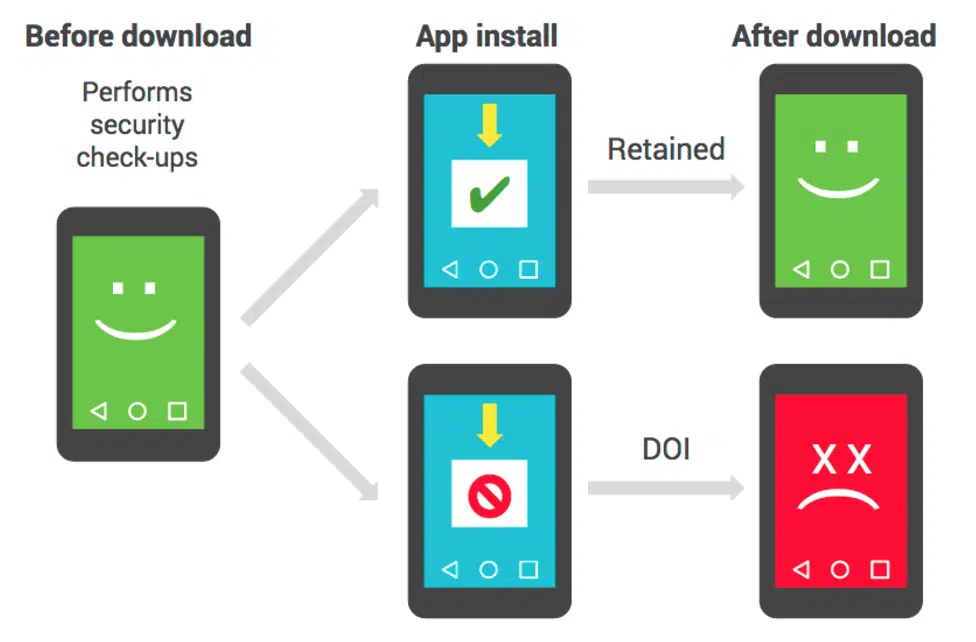

La phase de reconnaissance permet ensuite aux pentesters de collecter des informations sur la cible, exactement comme le ferait un attaquant réel. Cette collecte peut être passive, en exploitant des sources publiques d’information, ou active, en interagissant directement avec les systèmes cibles. Vient ensuite le scan de vulnérabilités, où des outils automatisés et des techniques manuelles sont utilisés pour identifier les failles potentielles dans les applications, les serveurs, les équipements réseau ou les configurations système.

L’étape d’exploitation constitue le cœur du pentest. Les experts tentent alors d’exploiter les vulnérabilités découvertes pour accéder aux systèmes, élever leurs privilèges ou exfiltrer des données sensibles. Cette phase permet de démontrer concrètement l’impact qu’aurait une attaque réelle et de mesurer la profondeur de pénétration possible dans l’infrastructure. La post-exploitation consiste à évaluer ce qu’un attaquant pourrait faire une fois qu’il a obtenu un accès initial, comme se déplacer latéralement dans le réseau, installer des portes dérobées ou compromettre d’autres systèmes.

Enfin, la phase de rapport et de recommandations représente la livraison finale du pentest. Les experts compilent toutes leurs découvertes dans un document détaillé qui présente les vulnérabilités identifiées, leur niveau de criticité, leur impact potentiel et des conseils personnalisés pour les corriger. Ce rapport de sécurité devient un outil précieux pour le RSSI et les équipes techniques qui peuvent ainsi prioriser leurs actions de remédiation.

Les différents types de tests d’intrusion adaptés à votre entreprise

Les tests d’intrusion ne suivent pas tous la même méthodologie et peuvent être classés selon plusieurs approches qui dépendent du niveau d’information fourni aux pentesters. Le test en boîte noire simule la situation d’un attaquant externe qui ne dispose d’aucune information préalable sur l’infrastructure cible. Les experts doivent alors procéder exactement comme un véritable cybercriminel, en commençant par la reconnaissance et la collecte d’informations publiques. Cette approche offre une vision réaliste de ce qu’un attaquant malveillant pourrait découvrir et exploiter.

À l’opposé, le test en boîte blanche fournit aux pentesters un accès complet aux informations sur l’infrastructure, incluant les schémas réseau, les codes sources des applications, les configurations des systèmes et les identifiants d’accès. Cette approche permet une analyse exhaustive et approfondie de la sécurité, car les experts peuvent examiner directement le code et les configurations pour identifier des vulnérabilités qui seraient difficiles à détecter depuis l’extérieur. Elle est particulièrement adaptée pour les audits de sécurité complets et les vérifications de conformité réglementaire.

Entre ces deux extrêmes, le test en boîte grise offre un compromis en fournissant des informations partielles aux pentesters, simulant par exemple la situation d’un employé malveillant ou d’un attaquant ayant déjà obtenu un accès initial au réseau. Cette approche est souvent considérée comme la plus représentative des menaces réelles, car elle reflète le fait que de nombreuses attaques commencent par une compromission initiale suivie d’une escalade de privilèges.

Au-delà de ces approches méthodologiques, les pentests peuvent également être classés selon leur domaine d’application. Le pentest applicatif ou pentest web se concentre sur les applications et sites web de l’entreprise pour identifier des vulnérabilités comme les injections SQL, les failles XSS ou les problèmes d’authentification. Le pentest d’infrastructure réseau examine la sécurité des équipements réseau, des serveurs et des configurations système. Le Red Teaming va encore plus loin en simulant une attaque complète et sophistiquée menée par une équipe d’experts qui tentent de compromettre l’organisation par tous les moyens possibles, incluant l’ingénierie sociale et les intrusions physiques.

Les tests d’ingénierie sociale visent spécifiquement à évaluer la vulnérabilité humaine face aux tentatives de phishing, d’usurpation d’identité ou de manipulation psychologique. Ces tests sont cruciaux car le facteur humain reste souvent le maillon faible de la chaîne de sécurité. D’autres types de pentests spécialisés existent également pour les applications mobiles, les objets connectés, les systèmes de contrôle industriel ou encore les infrastructures cloud.

Mettre en place une stratégie de tests d’intrusion pour renforcer votre sécurité

Établir une stratégie efficace de tests d’intrusion nécessite une approche structurée qui commence bien avant l’exécution technique du pentest. La préparation constitue une phase déterminante pour garantir que les tests apporteront une réelle valeur ajoutée à l’entreprise. Cette préparation implique d’abord de définir clairement le périmètre des tests en identifiant les systèmes, applications et infrastructures qui seront examinés. Il est essentiel de déterminer également ce qui sera exclu du périmètre pour éviter tout impact sur les systèmes critiques ou les environnements de production sensibles.

La définition des objectifs permet de cibler les tests sur les préoccupations spécifiques de l’organisation. Une entreprise peut souhaiter vérifier la sécurité d’une nouvelle application avant son lancement, évaluer la résilience de son infrastructure face aux ransomwares, ou encore tester la capacité de détection de son SOC face à des techniques d’attaque avancées. Ces objectifs guideront le choix du type de test à réaliser et la méthodologie à adopter.

L’accord contractuel représente une étape juridique indispensable qui formalise les règles d’engagement, les responsabilités de chaque partie, les limites des actions autorisées et les modalités de confidentialité. Ce document protège à la fois l’entreprise cliente et les pentesters en établissant un cadre légal clair pour des actions qui, sans autorisation explicite, constitueraient des infractions pénales. Les entreprises spécialisées comme Intuity proposent des formules d’abonnement annuel qui facilitent cette mise en place, avec des offres comme SAFE 5 à quatre cent quatre-vingt-dix-neuf euros hors taxes par mois incluant un pentest de cinq jours, ou SAFE 10 à huit cent quatre-vingt-dix-neuf euros hors taxes par mois pour dix jours de services.

Les étapes clés pour organiser vos premiers tests de pénétration

Lors de la première mise en œuvre d’un programme de tests d’intrusion, il est recommandé de commencer par un scan de vulnérabilités automatisé qui permet d’obtenir rapidement une première vision des failles présentes dans l’infrastructure. Ces scans, proposés par exemple à partir de mille neuf cents euros hors taxes, constituent une base de départ accessible pour les organisations qui découvrent la sécurité offensive. Toutefois, ils ne remplacent pas l’expertise humaine et doivent être complétés par des tests manuels réalisés par des spécialistes certifiés.

Le choix des prestataires constitue une décision stratégique importante. Il convient de sélectionner des experts disposant de certifications reconnues comme OSCP ou CEH, qui garantissent un niveau de compétence élevé dans la réalisation de tests d’intrusion. Les entreprises labellisées, comme celles bénéficiant du label ExpertCyber ou des certifications France Cybersecurity, offrent également des garanties supplémentaires quant à la qualité et à la conformité de leurs prestations. L’approche doit être alignée sur des standards internationaux comme le NIST SP 800-115 qui définit les meilleures pratiques en matière de tests de sécurité.

La fréquence des tests représente un autre paramètre essentiel de la stratégie. Il est généralement recommandé de réaliser au moins un test d’intrusion complet par an, mais cette fréquence doit être augmentée après des changements majeurs dans l’infrastructure, le déploiement de nouvelles applications ou la découverte de vulnérabilités critiques dans les technologies utilisées. Certaines réglementations comme DORA ou NIS2 imposent d’ailleurs des exigences spécifiques en matière de tests de sécurité réguliers. Les formules d’abonnement trimestriel, disponibles à partir de trois cents euros hors taxes par mois avec un engagement d’un an, permettent d’instaurer cette régularité tout en maîtrisant les coûts.

La sensibilisation des équipes internes constitue un complément indispensable aux tests techniques. Même les meilleures protections technologiques peuvent être contournées si les employés tombent dans le piège d’une campagne de phishing ou divulguent des informations sensibles lors d’une tentative d’ingénierie sociale. Des actions de formation et de sensibilisation aux bonnes pratiques de cybersécurité doivent donc accompagner la stratégie de tests d’intrusion pour créer une véritable culture de la sécurité au sein de l’organisation.

Analyser et corriger les vulnérabilités détectées lors des audits

L’exploitation des résultats d’un pentest commence par une analyse approfondie du rapport de sécurité fourni par les experts. Ce document classe généralement les vulnérabilités selon leur niveau de criticité, en tenant compte à la fois de la facilité d’exploitation et de l’impact potentiel sur l’organisation. Les vulnérabilités critiques qui permettraient à un attaquant de compromettre rapidement des systèmes essentiels ou d’accéder à des données sensibles doivent être traitées en priorité, parfois dans des délais de quelques jours seulement.

La mise en œuvre d’un plan d’action correctif nécessite une coordination entre les différentes équipes techniques de l’entreprise. Les administrateurs systèmes et réseaux, les développeurs d’applications, les responsables de la sécurité et parfois les équipes métiers doivent collaborer pour appliquer les mesures correctives recommandées. Ces mesures peuvent inclure l’installation de correctifs de sécurité, la reconfiguration de systèmes, le renforcement des politiques d’accès, la mise à jour d’applications vulnérables ou encore la modification d’architectures réseau.

Un aspect préoccupant révélé par les statistiques est que soixante-quinze pour cent des vulnérabilités ne sont corrigées que huit mois plus tard en moyenne. Ce délai laisse une fenêtre d’opportunité considérable aux attaquants pour exploiter ces failles. Pour réduire ce temps de réponse, il est crucial d’établir des processus clairs de gestion des vulnérabilités, avec des responsabilités définies, des échéances précises et un suivi régulier de l’avancement des corrections. Certaines entreprises mettent en place des tableaux de bord qui permettent de visualiser en temps réel l’état de traitement des vulnérabilités identifiées.

La vérification de l’efficacité des mesures correctives représente la dernière étape du cycle. Il ne suffit pas d’appliquer un correctif ou de modifier une configuration ; il faut s’assurer que la vulnérabilité a effectivement été éliminée et qu’aucune régression n’est apparue. Des tests de re-vérification, inclus dans de nombreuses prestations de pentest, permettent aux experts de valider que les corrections ont été correctement implémentées. Cette approche itérative transforme le pentest en un véritable outil d’amélioration continue de la posture de sécurité.

La conformité réglementaire constitue également un bénéfice important des tests d’intrusion réguliers. De nombreuses normes et réglementations comme le RGPD, l’ISO 27001, DORA ou NIS2 exigent ou recommandent fortement la réalisation de tests de sécurité périodiques. Les rapports de pentest constituent des preuves documentées de la diligence de l’organisation en matière de cybersécurité, ce qui peut s’avérer précieux lors d’audits de conformité ou en cas d’incident de sécurité.

Face à l’augmentation constante des cybermenaces, avec notamment une hausse de quarante-six pour cent des victimes de cyber-extorsion en douze mois et une augmentation de soixante-dix pour cent des attaques par ransomware entre 2022 et 2023, les tests d’intrusion ne sont plus une option mais une nécessité. Chaque mois, près de mille neuf cents nouvelles vulnérabilités sont découvertes dans des solutions informatiques, créant autant de nouvelles opportunités pour les attaquants. En adoptant une démarche proactive de tests d’intrusion réguliers, les entreprises peuvent anticiper ces risques, renforcer la confiance de leurs clients et partenaires, et piloter efficacement leurs actions de sécurisation. Pour bénéficier d’un diagnostic de cybersécurité gratuit ou obtenir plus d’informations sur les solutions adaptées à votre organisation, n’hésitez pas à contacter des experts spécialisés au 01 83 81 89 28 ou par email à [email protected].