Un chiffre sec : 4 000 lignes de code pour WireGuard, quand OpenVPN en aligne plus de 70 000. Ce n’est pas juste une différence de taille, c’est un véritable parti pris pour la sobriété, avec tout ce que cela implique en matière de sécurité… ou de vulnérabilité.

Derrière l’élégance de l’échange de clés publiques, un détail pèse lourd : les clés privées dorment sur les appareils, parfois oubliées, parfois mal protégées. Les implémentations tierces, avec leurs bricolages maison, ajoutent des couches parfois opaques. Pour l’administrateur, la tentation du laisser-aller est grande, les angles morts nombreux.

Un contrôle approximatif des droits réseau, un œil distrait sur les logs, et voilà l’infrastructure exposée à des surprises dont on se passerait bien. La simplicité de WireGuard n’exonère personne d’une gestion rigoureuse des accès, ni d’une discipline sans faille sur les mises à jour. Sous des dehors épurés, ce protocole réclame une attention de chaque instant.

WireGuard : comprendre les bases d’un protocole VPN moderne

WireGuard bouleverse la donne dans l’univers des VPN. Tandis que les références historiques comme OpenVPN ou IKEv2 s’appuient sur des architectures foisonnantes, WireGuard mise sur l’épure : moins de lignes de code, une approche transparente, et un terrain bien plus accessible à l’examen de tous. Moins de coins sombres, moins de place pour l’ambiguïté. Les experts apprécient justement ce côté limpide, qui facilite l’audit et pousse à la solidité.

Au cœur de WireGuard, la confiance s’appuie sur des algorithmes de chiffrement efficaces. ChaCha20 protège les données, Poly1305 garantit leur authenticité. L’utilisateur n’a plus à composer avec des certificats complexes : l’essentiel se concentre autour d’une paire de clés générées localement, le fichier de configuration devenant alors la clef d’accès, sans casse-tête de mot de passe.

Ce minimalisme a son revers : la rigueur est de mise. La moindre imprudence dans la gestion du fichier de configuration peut provoquer une faille. Le déploiement doit être réfléchi, adapté au contexte, accompagné d’une distribution sécurisée des clés. WireGuard fournit une base technique moderne ; à chacun d’y apporter son exigence.

Sur le terrain, WireGuard impressionne : connexions quasi instantanées, stabilité même en cas de réseaux instables, installation native dans le noyau Linux. Mettre en place un serveur VPN se fait en un clin d’œil, que l’on débute dans l’administration système ou que l’on opère déjà à grande échelle.

Quels sont les risques spécifiques liés à l’utilisation de WireGuard ?

Le pari de la simplicité, s’il séduit, place aussi la barre haut en matière de vigilance. WireGuard ne repose ni sur des certificats ni sur des mots de passe traditionnels. Tout tourne autour de la confidentialité et de la circulation des clés. Un partage mal géré, une clé qui traîne, et tout l’édifice vacille.

Il faut aussi garder à l’esprit que l’adresse IP de chaque pair reste connue pendant toute la session. Pour celles et ceux qui souhaitent protéger l’intégralité de leur identité numérique, cette caractéristique peut représenter un point de friction. Par défaut, la configuration ne bride pas toujours les échanges entre clients, laissant parfois la porte ouverte à des interactions non désirées.

Retenons trois faiblesses à garder à l’œil lorsqu’on déploie WireGuard :

- Pas de rotation automatique des clés : un renouvellement trop tardif peut fragiliser la chaîne de confiance.

- Utilisation systématique du même port UDP : cela facilite la détection par des outils automatisés.

- Journalisation réduite : il devient ardu de reconstituer le fil d’un incident technique.

Utiliser un fournisseur tiers ne garantit aucune correction automatique de ce type de lacunes. La maîtrise du dispositif reste l’affaire de l’équipe technique ; contrôles réguliers, vérifications méticuleuses et tests fréquents ne sont jamais superflus.

Configurer WireGuard sur différents appareils : bonnes pratiques et conseils de sécurité

WireGuard promet la simplicité, mais cette légèreté ne s’improvise pas. Dès la création des clés, mieux vaut privilégier un appareil déconnecté d’Internet et sécuriser la clé privée pour qu’aucun autre utilisateur ne puisse y accéder. Sous Linux, un simple chmod 600 permet d’exclure tout curieux du fichier sensible.

Côté serveur, la rigueur l’emporte : la plage d’adresses IP attribuées doit rester limitée, les échanges entre clients se restreindre à l’indispensable, et la vérification des journaux d’accès doit devenir un réflexe. Un détail de configuration, une faute de frappe, peuvent ébranler l’ensemble de la sécurité : chaque étape doit être passée au crible avant le lancement.

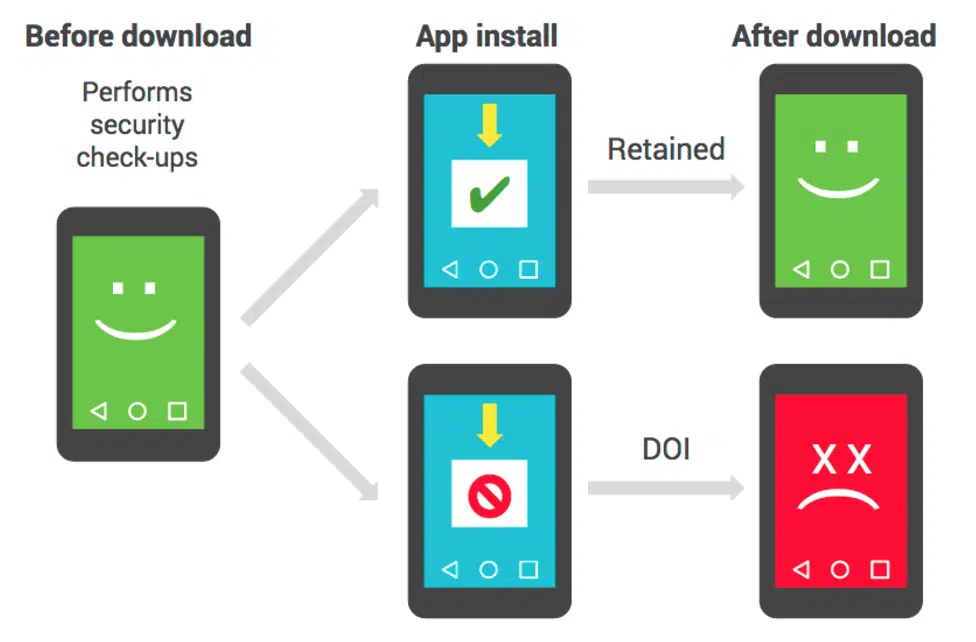

Sur smartphone, s’appuyer uniquement sur les applications officielles, idéalement issues de l’open source. Sous Windows ou macOS, il ne faut jamais accorder un privilège d’administrateur sans raison. Et une règle ne souffre d’aucune exception : chaque clé privée doit rester propre à son utilisateur.

Ces habitudes améliorent concrètement la sécurité de chaque déploiement :

- Mettre en place des règles de pare-feu restrictives dédiées à WireGuard, pour éviter tout trafic superflu.

- Consigner systématiquement les modifications dans le fichier de configuration, histoire de garder la main sur chaque évolution.

- Après toute mise à jour, contrôler régulièrement les performances : si le débit chute ou si le ping grimpe, il faut agir vite.

Pour durer, la sécurité requiert discipline et anticipation. Réviser les clés périodiquement, surveiller les accès, être prêt en cas d’incident : l’administration d’un VPN est un métier de longue haleine.

Pourquoi choisir WireGuard pour renforcer la sécurité de votre réseau ?

Opter pour WireGuard, c’est s’appuyer sur une fondation épurée et solide, dessinée uniquement pour la fiabilité et l’efficacité. Avec une base de code minimale et lisible, l’ensemble des briques du protocole reste exposé à la lumière, facilement auditable. Moins d’angles morts, moins de faiblesses masquées : chaque ligne de code compte, chaque choix technique s’assume.

Le protocole mise sur des standards cryptographiques éprouvés comme Curve25519 et ChaCha20. Aucun compromis n’a été fait sur la sécurité ou la rapidité des échanges : les vitesses de connexion sont supérieures à la plupart des alternatives, sans céder sur la confidentialité. De multiples retours d’expérience confirment que WireGuard parvient, dans bien des cas, à dépasser les solutions vieillissantes, tout en offrant aux utilisateurs un sentiment de contrôle rarement égalé.

La configuration, elle aussi, respire la simplicité. Peu de champs à ajuster, des erreurs plus faciles à débusquer, et une documentation claire pour accompagner les administrateurs à chaque étape. Pour les professionnels comme pour les novices, WireGuard s’insère rapidement dans des réseaux existants, sans bouleverser leur architecture.

Ici, on parle d’un projet qui veille à la transparence : toutes les évolutions sont publiques et chacun peut examiner le code source. À l’heure où la confiance dans la technologie est régulièrement ébranlée, WireGuard s’émancipe du flou et propose une alternative directe et rassurante.

Sécuriser ses connexions avec WireGuard, c’est s’imposer la rigueur et le contrôle sur la durée. Le choix de la simplicité, du suivi, et de la transparence. Chaque session devient l’opportunité de prouver qu’un réseau bien tenu repose sur la vigilance continue, bien plus que sur l’accumulation de fonctionnalités superflues.