En France, un informaticien qui pénètre un système sans autorisation encourt jusqu’à deux ans de prison, même sans intention de nuire. Pourtant, certaines entreprises mandatent volontairement des experts pour tester leur sécurité, dans un cadre strictement encadré par la loi. La frontière entre intrusion illégale et mission légale reste floue et dépend souvent de l’existence d’un contrat explicite.

Le droit distingue difficilement l’intention bienveillante du hacker éthique de l’acte malveillant d’un cybercriminel. Un test de vulnérabilité réalisé sans accord formel peut entraîner des poursuites, même en cas d’alerte de bonne foi.

Hacker éthique ou hacker malveillant : comprendre les différences fondamentales

Les mots pèsent. Parler de hacker, c’est évoquer un expert capable de manipuler un système informatique pour des raisons très diverses. Trois figures dominent : le hacker éthique, le cybercriminel, ou black hat, et le hacktiviste. Les premiers, les fameux white hat hackers, agissent pour renforcer la cybersécurité des entreprises ou des institutions, toujours sur mandat. Les seconds, les black hats, exploitent les failles pour voler des données, saboter des systèmes ou extorquer des fonds. Quant au hacktiviste, il détourne ces techniques au service d’une cause : Anonymous, par exemple, s’est illustré dans des actions d’infiltration ou d’attaque DDoS au nom de la liberté d’expression.

Pour bien cerner la différence entre ces profils, il faut s’arrêter sur quelques points concrets :

- Le hacker éthique intervient pour tester la solidité d’un système, signale les vulnérabilités et s’en tient à un cadre légal strict.

- Le pirate informatique s’introduit sans consentement, pour l’appât du gain ou la renommée.

- L’exemple d’Aaron Swartz éclaire le rôle du hacktiviste : il a utilisé ses compétences pour défendre l’accès libre au savoir et la transparence politique.

La limite est parfois ténue. Un utilisateur lambda peut franchir la ligne sans le savoir, par curiosité ou méconnaissance du droit. Le parti pirate pousse d’ailleurs à repenser le droit d’auteur et à défendre les libertés numériques. Cette diversité de profils et de motivations rend la tâche du législateur délicate : il peine à adapter la loi à la réalité mouvante de l’écosystème hacker.

Le hacking éthique face à la loi : ce qui est permis, ce qui ne l’est pas

Le Code pénal français, via les articles 323-1 à 323-7, pose un principe sans détour : s’introduire ou se maintenir frauduleusement dans un système de traitement automatisé de données (STAD) est interdit. L’intention ne pèse pas lourd : seule l’autorisation compte. Un test de cybersécurité sans accord clair, même s’il ne cause aucun dommage, expose à des sanctions pénales. En cas de circonstances aggravantes, la justice peut aller jusqu’à 10 ans d’emprisonnement et 300 000 € d’amende.

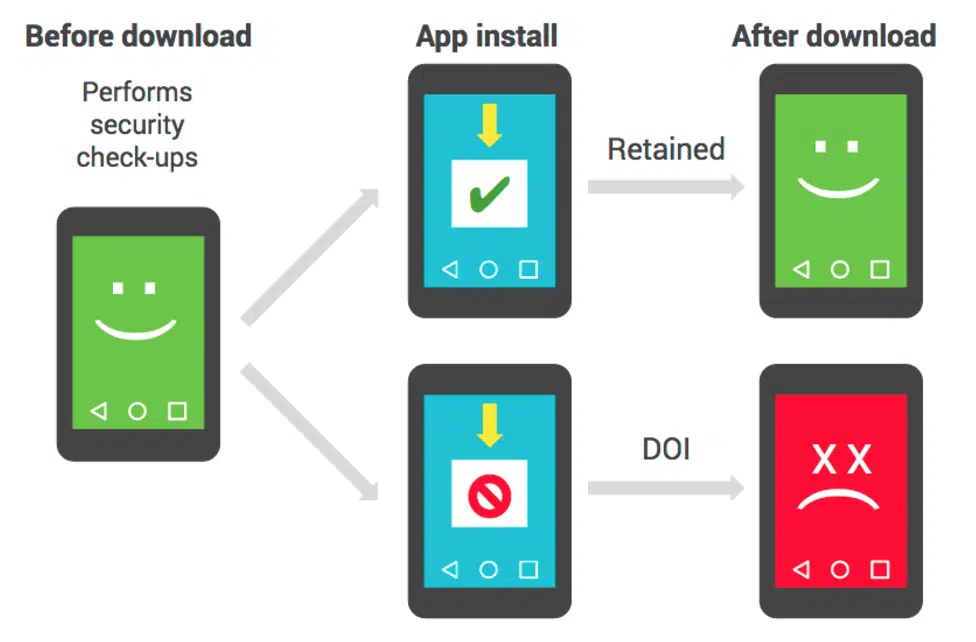

Les hackers éthiques, ou white hats, interviennent dans des conditions bien définies : un mandat écrit, un périmètre précis, un consentement explicite. Utiliser des outils comme Metasploit ou Nmap pour détecter des failles est légal, mais uniquement dans ce cadre. À l’inverse, employer les mêmes outils sans autorisation revient à enfreindre la loi, comme le font les black hats avec leurs malwares, ransomwares, phishing ou attaques DDoS.

À l’échelle européenne, la directive 2013/40/UE et la Convention de Budapest alignent les sanctions. Le RGPD et la CNIL rappellent que la protection des données personnelles est une exigence forte : même une atteinte involontaire engage la responsabilité du hacker.

Pas de place pour l’ambiguïté : entre audit de sécurité et piratage informatique, tout repose sur la transparence. Seule une traçabilité complète, autorisation, documentation, restitution, protège l’expert.

Quelles obligations et précautions pour agir aussi en tant que hacker éthique ?

Pas d’opération sans cadre. Avant d’agir, le hacker éthique doit obtenir un mandat explicite. En l’absence d’accord, l’audit de sécurité bascule instantanément dans l’illégalité. Chaque action, chaque analyse, chaque simulation d’intrusion doit être consignée et contrôlée par le donneur d’ordre. Le white hat travaille dans un environnement où chaque étape est soumise à validation contractuelle et légale.

La jurisprudence tranche sans hésiter : au moindre dommage, même accidentel, la responsabilité civile du professionnel peut être engagée, réparation, dommages-intérêts, voire poursuites. Une assurance cybersécurité atténue les conséquences financières, mais ne dispense jamais du respect des règles. Les entreprises exigent fréquemment ce type de garantie avant d’ouvrir leurs systèmes à un expert.

Pour intervenir en toute légalité, certains points de vigilance s’imposent :

- Obtenir impérativement une autorisation écrite du propriétaire du système.

- Définir précisément le périmètre de l’intervention et ne jamais dépasser ce cadre.

- Veiller au respect du RGPD si des données personnelles sont manipulées.

- Rassembler des preuves concrètes de la rigueur et de la bonne foi de l’intervention.

La responsabilité pénale reste entière. Le moindre écart expose à des sanctions pénales : prison, lourdes amendes, confiscation de matériel, voire interdiction d’exercer. Comme l’indique le Cabinet Aci à Paris, la distinction entre test d’intrusion légitime et piratage est ténue. Face aux victimes, entreprises, administrations, particuliers, la transparence et la traçabilité sont les seules protections efficaces.

Enjeux, débats et perspectives autour du cadre juridique du hacking éthique

Le hacking éthique bouscule les lignes du droit, coincé entre la nécessité d’innover et la protection des libertés individuelles. Alors que les menaces se multiplient et se complexifient, les acteurs de la cybersécurité réclament une régulation plus souple, capable de s’adapter aux réalités du terrain. Pourtant, la législation française et européenne progresse lentement. La loi informatique et libertés et le RGPD affichent l’ambition de défendre la vie privée, mais leur articulation avec les missions des hackers éthiques reste imparfaite.

Les technologies récentes redistribuent les cartes. La blockchain renforce l’intégrité et la traçabilité des données, réduisant les risques de fraude. Des outils comme Tor protègent les lanceurs d’alerte tout en créant des zones d’ombre pour les cybercriminels. Silkroad, plateforme du darknet propulsée par Bitcoin, cristallise cette ambiguïté : espace d’émancipation ou terrain d’impunité ? L’équilibre entre sécurité, anonymat et responsabilité nourrit des débats passionnés.

Le cadre légal poursuit son évolution, confronté à la nécessité de protéger les citoyens tout en permettant aux hackers éthiques de contribuer à la sécurité collective. Les initiatives européennes, comme la directive 2013/40/UE et la Convention de Budapest, visent à harmoniser les réponses sans masquer la diversité des lois nationales. La méfiance persiste, mais le dialogue entre juristes, ingénieurs et décideurs s’intensifie. La ligne de crête reste fragile : le hacking éthique, à l’épreuve de la loi, avance sur un fil tendu entre innovation et responsabilité.