Le spécialiste de la cybersécurité Checkpoint a découvert des vulnérabilités qui ont pu affecter les joueurs du jeu de combat en ligne Fortnite.

A découvrir également : Sony Xperia M, le dernier smartphone entrée de gamme

Si la vulnérabilité est exploitée, le cybercriminel peut accéder au compte et aux informations personnelles d’un utilisateur, ainsi qu’acheter de l’argent virtuel dans le jeu en utilisant les données de la carte de paiement de la victime.

La vulnérabilité affecte également la vie privée, car le cybercriminel peut entendre des conversations dans le jeu, ainsi que des sons et des conversations provenant de la maison de la victime ou d’un autre terrain de jeu.

A découvrir également : YouTube pourrait atteindre la console Nintendo le 8 novembre

Un lien par courriel pourrait déclencher la vulnérabilité

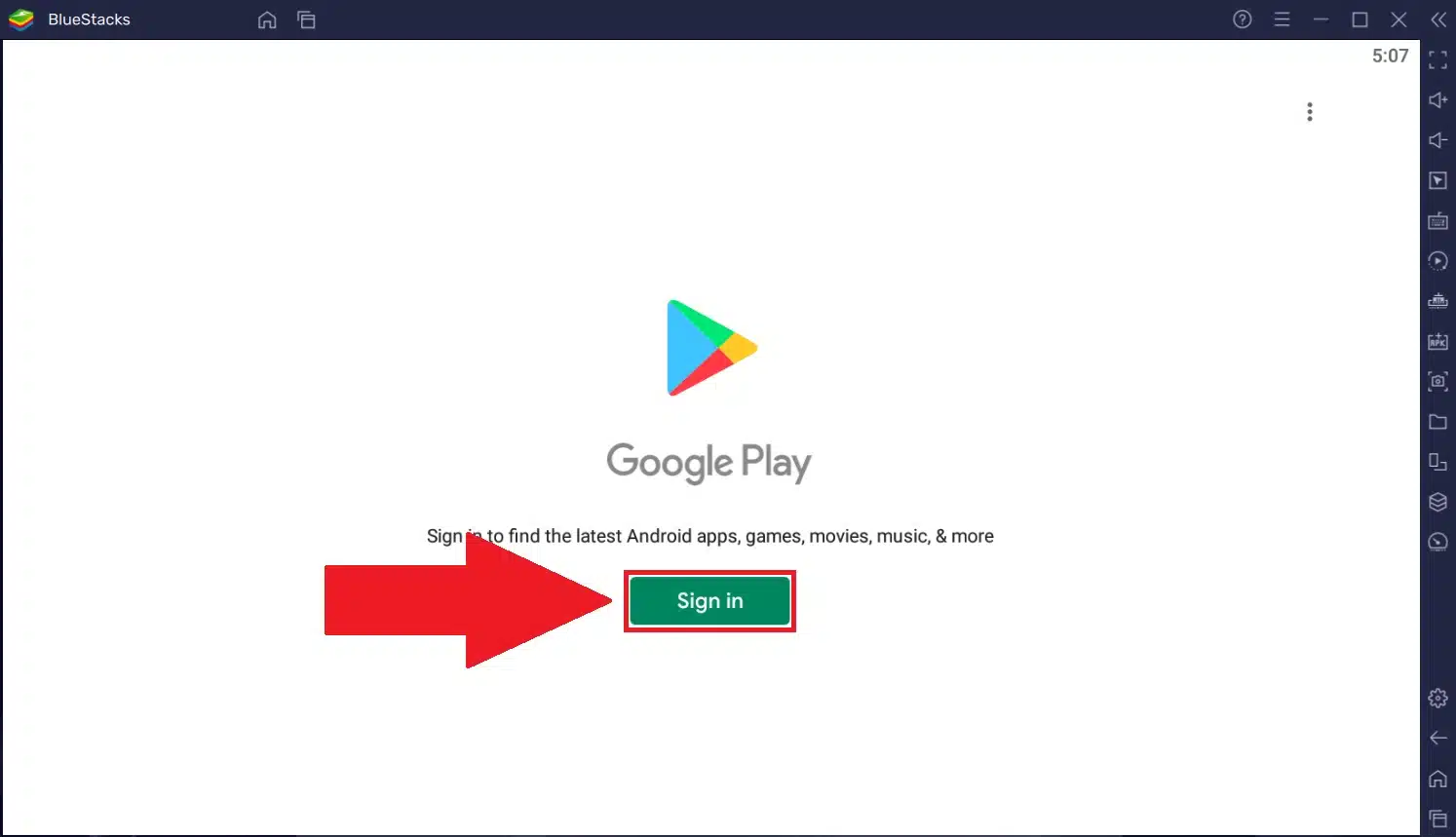

En raison des trois vulnérabilités trouvées dans l’infrastructure web d’Epic Games, les chercheurs ont démontré la vulnérabilité du processus d’authentification par jeton, qui est utilisé conjointement avec les systèmes de Single Sign-On (SSO) de Facebook, Google, ou Xbox.

Le joueur n’a qu’à cliquer sur un lien de phishing créé à partir d’un domaine Epic Games, une formule pour que tout semble transparent. Une fois cliqué, le jeton d’authentification Fortnite de l’utilisateur peut être capturé par l’intrus sans que l’utilisateur n’ait à entrer ses identifiants.

Selon les chercheurs de Check Point, la vulnérabilité potentielle provenait de défauts trouvés dans deux des sous-domaines d’Epic Games qui étaient susceptibles d’être redirigés de manière malveillante, permettant aux jetons d’authentification légitimes des utilisateurs d’être interceptés par un pirate du sous-domaine en question.

Les joueurs disposant d’une authentification à deux facteurs seraient en sécurité.

Check Point a notifié Epic Games de la vulnérabilité, qui a déjà été corrigée.

Pour minimiser la menace d’une attaque qui exploite des vulnérabilités telles que celle-ci, les utilisateurs doivent activer l’authentification à deux facteurs, en s’assurant que, lorsqu’ils se connectent à leur compte à partir d’un nouveau périphérique, un code de sécurité leur est demandé et reçu dans leur e-mail.