Les cyberattaques se multiplient et deviennent de plus en plus sophistiquées, touchant aussi bien les petites entreprises que les grandes multinationales. Face à cette menace croissante, il faut connaître les fondamentaux pour garantir une protection efficace.

Des mesures de base, telles que l’utilisation de mots de passe robustes et la mise à jour régulière des logiciels, peuvent faire une énorme différence. La sensibilisation des employés aux risques et aux bonnes pratiques est indispensable pour renforcer la sécurité globale.

Anticiper les attaques et réagir rapidement en cas de faille sont des éléments clés pour protéger les données sensibles et assurer la continuité des activités.

Les fondamentaux de la cybersécurité

La cybersécurité repose sur trois piliers essentiels : confidentialité, intégrité et disponibilité. Ces concepts sont majeurs pour assurer une protection optimale des systèmes d’information.

Confidentialité

La confidentialité garantit que seules les personnes autorisées peuvent accéder aux informations. Ce principe repose sur des technologies telles que la cryptographie et les protocoles SSL/TLS. L’utilisation de ces technologies permet d’assurer que les données échangées restent privées et sécurisées.

Intégrité

L’intégrité signifie que les données doivent demeurer fiables et exactes. Cela implique la mise en place de mécanismes pour détecter et prévenir les altérations non autorisées des informations. Les techniques de hachage et les signatures numériques sont des outils couramment utilisés pour vérifier l’intégrité des données.

Disponibilité

La disponibilité garantit que les ressources nécessaires sont accessibles quand on en a besoin. Pour assurer cette disponibilité, il faut mettre en place des mesures de redondance et de sauvegarde. Voici quelques recommandations pour renforcer cette disponibilité :

- Mettre en place des sauvegardes régulières des données.

- Établir des plans de reprise après sinistre pour restaurer rapidement les services en cas de panne.

- Utiliser des systèmes de surveillance pour détecter et réagir rapidement aux incidents.

En comprenant et en appliquant ces principes fondamentaux, les entreprises peuvent mieux protéger leurs données sensibles et leurs infrastructures critiques, assurant ainsi une cybersécurité robuste et efficace.

Les menaces émergentes et comment s’en protéger

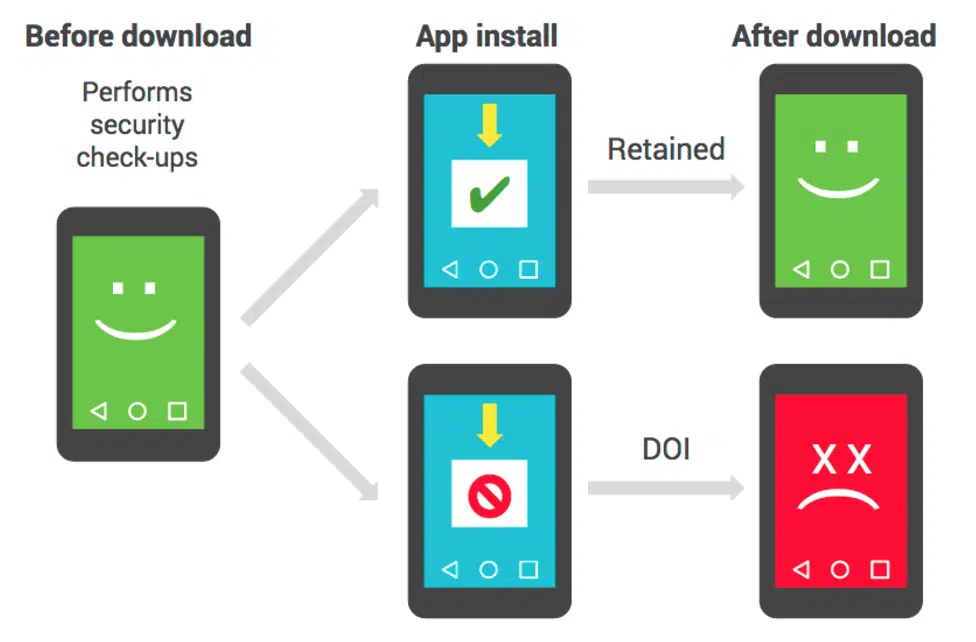

Les cyberattaques se complexifient et touchent divers secteurs d’activité. La prolifération de l’intelligence artificielle et de l’Internet des objets (IoT) multiplie les points de vulnérabilité. Les appareils mobiles sont particulièrement ciblés, rendant la protection des données plus critique.

Technologies à surveiller

L’intelligence artificielle rend les cyberattaques plus difficiles à détecter, tandis que l’IoT exploite les failles des objets connectés pour infiltrer les réseaux. Les analyses comportementales et systèmes de détection d’intrusion sont des solutions pour repérer les anomalies et réagir rapidement. En filtrant le trafic réseau, les pare-feu jouent un rôle fondamental dans la défense contre les accès non autorisés.

Mesures de protection

- Implémentez une authentification multi-facteurs pour renforcer l’accès sécurisé aux systèmes.

- Utilisez des systèmes de détection d’intrusion pour surveiller les tentatives de pénétration.

- Mettez en place des pare-feu pour filtrer le trafic réseau et bloquer les accès non autorisés.

- Adoptez l’analyse comportementale pour repérer les activités suspectes.

Précautions supplémentaires

Pour une protection optimale, combinez ces technologies avec des politiques de sécurité robustes. Sensibilisez les employés aux cybermenaces et formez-les aux meilleures pratiques de cybersécurité. En investissant dans des solutions avancées et en adoptant une approche proactive, vous pouvez mieux protéger vos infrastructures critiques et vos données sensibles contre les menaces émergentes.

Les meilleures pratiques pour une protection optimale

La cybersécurité repose sur trois piliers essentiels : confidentialité, intégrité et disponibilité. La confidentialité assure que seules les personnes autorisées peuvent accéder aux informations. L’intégrité signifie que les données doivent rester fiables et exactes. La disponibilité garantit que les ressources nécessaires sont accessibles quand on en a besoin.

Technologies et outils clés

Pour renforcer la confidentialité, utilisez des technologies de cryptographie comme le SSL/TLS, qui sécurisent les communications. Les sauvegardes régulières et les plans de reprise après sinistre assurent la disponibilité des données en cas d’incident majeur. La gestion des risques inclut l’identification, l’évaluation et la réponse aux cybermenaces. Cette gestion utilise aussi la cryptographie, le SSL/TLS et les sauvegardes pour contrer les menaces.

Stratégies et politiques

Adoptez des politiques de sécurité robustes et formez vos employés aux meilleures pratiques en cybersécurité. Implémentez des stratégies de gestion des risques qui répondent aux cybermenaces grâce à des outils avancés. Considérez la mise en place de plans de reprise après sinistre pour garantir la continuité des activités en cas d’attaque.

- Utilisez la cryptographie pour protéger les données sensibles.

- Implémentez des sauvegardes régulières pour assurer la disponibilité des informations.

- Développez et testez des plans de reprise après sinistre pour minimiser les interruptions.

En combinant ces technologies et stratégies, vous pouvez mieux gérer les risques et protéger vos systèmes contre les cyberattaques. La mise en place de mesures préventives robustes et l’adoption d’une approche proactive sont les clés pour une cybersécurité optimale.

L’importance de la cyberrésilience pour les entreprises

La cyberrésilience se définit comme la capacité d’une organisation à continuer de fonctionner malgré les attaques. Pour les entreprises, cette notion devient fondamentale face aux menaces constantes. Adoptez des stratégies qui intègrent non seulement la prévention, mais aussi la réponse rapide et la récupération.

Les entreprises doivent être vigilantes face aux cyberattaques de plus en plus sophistiquées. Le respect des réglementations telles que le RGPD (Règlement général sur la protection des données) constitue un atout majeur pour la protection des données personnelles. En se conformant à ces normes, les entreprises peuvent améliorer leur résilience et renforcer la confiance de leurs clients.

Pour garantir une cyberrésilience optimale, intégrez les éléments suivants dans votre stratégie :

- Mettre en place des plans de reprise après sinistre pour minimiser les interruptions d’activité.

- Former régulièrement les employés aux bonnes pratiques de cybersécurité.

- Utiliser des technologies avancées comme l’authentification multi-facteurs et les systèmes de détection d’intrusion pour protéger les infrastructures critiques.

La cyberrésilience ne se limite pas à la protection informatique. Elle inclut aussi une gestion efficace des crises et une communication transparente avec toutes les parties prenantes. En adoptant une approche holistique, les entreprises peuvent mieux se préparer aux défis et assurer une continuité de leurs activités, même en période de perturbations.